Kryptografie und wie sie funktioniert

Schon die alten Römer kannten das Problem. Wie teilt der Imperator seinen Truppen in Germanien mit, dass sie sich zurückziehen sollen? Schreibt man diesen Befehl auf ein Pergament und lässt einen Reiter dieses überbringen, läuft man Gefahr, dass der Reiter von den Germanen überwältigt und die Nachricht gegen die römischen Truppen verwendet wird.

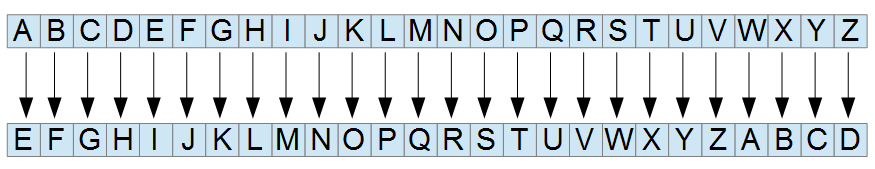

Die Römer haben daher eine einfache Verschlüsselung verwendet, die heute nach dem großen Feldherren der Cäsar-Code genannt wird: Jeder Buchstabe im Alphabet wird durch einen anderen Buchstaben ersetzt.

Aus ABCDEFGHIJKLMNOPQRSTUVWXYZ wird EFGHIJKLMNOPQRSTUVWXYZABCD. Jeder Buchstabe wird um 4 Buchstaben nach rechts verschoben. Die Zahl 4 ist in diesem System der geheime Schlüssel, der sowohl dem Imperator als auch dem Kommandanten in Germanien bekannt ist.

Die Germanen hatten es da schwerer. Sofern sie das Verfahren kannten, mussten sie Schlüssel für Schlüssel durchprobieren. Erst die 1, dann die 2, und so weiter. Diese Methode nennt man Brute-Force, mit ihr bricht man Verschlüsselung, indem man einfach so lange Schlüssel baut, bis einer passt.

Das Verfahren, Buchstaben um ein paar Stellen zu verschieben, ist heute nicht mehr ganz so sicher. Ein geübter Kryptograf kann es relativ schnell knacken, von einem Computer ganz zu schweigen. Daher wurde das Cäsar-Verfahren in vielerlei Hinsicht verbessert. Zum Beispiel durch Subsitution: Aus A wird B, aber aus B wird nicht C, sonder G. Dies wäre dann zufälliger, aber der geheime Schlüssel wäre keine einzelne Zahl mehr, sondern eine Tabelle. Noch deutlich komplexer wurden die Verschlüsselungen im Zweiten Weltkrieg, beispielsweise mit der Enigma. Dabei war die Kenntnis der kryptografischen Verfahren des Feindes auch durchaus mit kriegsentscheidend.

Symmetrische und asymmetrische Verschlüsselung

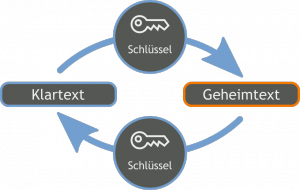

Eine symmetrische Verschlüsselung, ist ein Verfahren, bei welchem im Gegensatz zu einer asymmetrischen Verschlüsselung, beide Teilnehmer denselben Schlüssel zum ver- und entschlüsseln verwenden. Bei manchen symmetrischen Verfahren (z. B. IDEA) sind die beiden Schlüssel nicht identisch, aber können leicht auseinander berechnet werden.

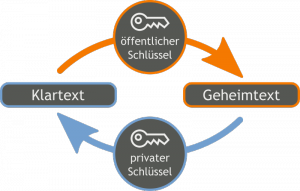

Die asymmetrische Verschlüsselung hingegen nutzt verschiedene Schlüssel zur Ver- und Entschlüsselung, bei der im Gegensatz zu einem symmetrischen Verschlüsselungsverfahren die kommunizierenden Parteien keinen gemeinsamen geheimen Schlüssel kennen müssen. Ein Benutzer erzeugt hier ein Schlüsselpaar, das aus einem geheimen Teil (privater Schlüssel) und einem nicht geheimen Teil (öffentlicher Schlüssel) besteht. Der öffentliche Schlüssel ermöglicht es jedem, Daten für den Inhaber des privaten Schlüssels zu verschlüsseln, dessen digitale Signaturen zu prüfen oder ihn zu authentifizieren. Der private Schlüssel ermöglicht es seinem Inhaber, mit dem öffentlichen Schlüssel verschlüsselte Daten zu entschlüsseln, digitale Signaturen zu erzeugen oder sich zu authentifizieren.

Die asymmetrische Verschlüsselung hingegen nutzt verschiedene Schlüssel zur Ver- und Entschlüsselung, bei der im Gegensatz zu einem symmetrischen Verschlüsselungsverfahren die kommunizierenden Parteien keinen gemeinsamen geheimen Schlüssel kennen müssen. Ein Benutzer erzeugt hier ein Schlüsselpaar, das aus einem geheimen Teil (privater Schlüssel) und einem nicht geheimen Teil (öffentlicher Schlüssel) besteht. Der öffentliche Schlüssel ermöglicht es jedem, Daten für den Inhaber des privaten Schlüssels zu verschlüsseln, dessen digitale Signaturen zu prüfen oder ihn zu authentifizieren. Der private Schlüssel ermöglicht es seinem Inhaber, mit dem öffentlichen Schlüssel verschlüsselte Daten zu entschlüsseln, digitale Signaturen zu erzeugen oder sich zu authentifizieren.

Wie funktioniert die Verschlüsselung, technisch gesehen?!

Wie gesagt: Kryptografie ist Mathematik. Eine kleine Aufgabe zur asymmetrischen Verschlüsselung: Gegeben ist die Zahl 5183. Finde zwei ganze Primzahlen a und b (ungleich 1) so dass a*b=5183 ergibt (s. Primfaktorzerlegung). Man kann zwei Zahlen (die Lösung ist übrigens 71 und 73) relativ leicht miteinander multiplizieren, allerdings ist die Umkehrfunktion nicht so leicht. Und nein, die Division ist in diesem Fall nicht die Umkehrfunktion, denn für die Division sind zwei Zahlen erforderlich: Der Dividend und der Divisor. Das Problem lautet also nicht Was ist 5183 geteilt durch 71?, sondern: Welche beiden Zahlen ergeben 5183, wenn man sie miteinander multipliziert?. Die Mathematik dahinter ist wesentlich schwieriger, wenn man keine der beiden Zahlen, sondern nur das Ergebnis, 5183, den verschlüsselten Text, kennt. Man könnte für das o.g. Beispiel mit einem Computer einfach mal alle Zahlen von 1 bis 5183 durchprobieren lassen, jedoch ist dieses Verfahren alles andere als schnell.

Um eine Nachricht mit einem asymmetrischen Verfahren zu verschlüsseln, benötigt man lediglich den öffentlichen Schlüssel des Empfängers. Ist dieser bekannt (und da er öffentlich ist, ist er auch kein Geheimnis) kann man mit Hilfe von der o.g. Mathematik die Nachricht verschlüsseln und nur der Empfänger (besser gesagt: Jeder der den geheimen Schlüssel kennt – den 2ten Term der Gleichung) kann die Nachricht entschlüsseln.

Theoretisch kann man zwar alle Faktoren durch Probieren – ähnlich eine wie beim oben beschriebenen Brute-Force-Angriff – herausfinden, jedoch ist dafür ein extrem hoher Rechenaufwand nötig, weshalb die Verschlüsselungsformeln mit der Zeit immer komplizierter werden.

Die Signatur – Eine digitale Unterschrift

Eine Signatur ist nichts anderes als ein digitaler Stempel, der die Herkunft einer Nachricht belegt. Dabei wird wie folgt vorgegangen:

Es wurde ein geheimer Schlüssel und der dazu passende öffentlichen Schlüssel erstellt. Man selbst berechnet mit seinen Mathekenntnissen die Signatur und hängt Diesen der E-Mail an. Damit besteht die E-Mail aus der Nachricht, der Signatur und dem öffentlichen Schlüssel. Die Signatur passt nur zu der Nachricht, keiner anderen Nachricht. Jeder, der die E-Mail öffnet, sieht die Nachricht, die Signatur und den öffentlichen Schlüssel. Mit seinen Mathekenntnissen kann der Empfänger wiederum überprüfen, ob die Signatur wirklich zu dem Text passt. Wird die Nachricht manipuliert, passt die Signatur nicht mehr. Möchte man eine neue Signatur anfertigen, die zu der manipulierten Nachricht passt, benötigt man den geheimen Schlüssel, den man leider nicht hat und der sich nicht aus dem öffentlichen Schlüssel anfertigen lässt.

Möchte der Autor seine Nachricht M signieren, muss er mit seinem geheimen Schlüssel die Signatur s berechnen und der Nachricht anhängen, damit andere die Signatur überprüfen können. Falls der Empfänger den öffentlichen Schlüssel des Autors nicht kennt, muss der öffentliche Schlüssel der Nachricht angehängt werden.

Möchte man eine Nachricht M und eine Signatur s auf ihre Gültigkeit hin überprüfen, benötigt man lediglich den öffentlichen Schlüssel des Authors von M.

Public Keys (PubKeys)

Der Austausch der PubKeys ist genauso einfach oder schwierig, wie es bei SSH-Keys ist. Eigentlich sogar noch einfacher, weil es eine Menge synchronisierter Keyserver gibt, die genau dafür seit Jahren existieren. Man muss seinen Schlüssel also nicht mal persönlich abliefern, sondern kann ihn mit einem Klick veröffentlichen und somit für E-Mail Absender den Schlüssel zugänglich machen.

Warum wusste ich bisher nichts darüber?

Dass das alles nicht sehr verbreitet ist, obwohl seit Jahrzehnten verfügbar, liegt wohl daran, dass gerade die Hauptakteure der aktuellen Geschehnisse überhaupt kein Interesse daran haben konnten, dass E-Mails verschlüsselt werden.

Nicht umsonst ging Phil Zimmerman in den Knast, weil er mit der weltweiten Veröffentlichung von PGP die „Exportbeschränkungen“ der Amis verletzte. Nicht umsonst durfte er danach den Quellcode nur noch mit einer Backdoor für die NSA verbreiten. Und nicht umsonst gibt es deshalb eine freie und eine amerikanische Version von PGP, wobei die freie in den USA natürlich verboten ist. Verschlüsselung innerhalb der USA hilft also nur gegen fehlgeleitete oder im kleinen Bereich abgefangene Mails (Familie, Nachbarn, Konkurrenz). Wer im Land der unbegrenzten Überwachung unter „höherer“ Beobachtung steht, sollte also tunlichst die freie Version nutzen, denn auf die eine Straftat wird es nicht mehr ankommen.

Im Rest der Welt liegt es einfach an der Blauäugigkeit der Durschnittsuser, die meinen, sie hätten ja nichts zu verbergen und würden sich mit Verschlüsselung nur unnötig verdächtig machen. Ich frage mich, ob sie auch mit der guten alten Post alles in Klarsichtfolie versenden …

Interessant ist, dass nach den letzten Enthüllungen die professionellen Verschlüsselungsdienste wie eben Lavabit und Silentcircle einen deutlichen Zulauf verspüren konnten. Also haben doch einige Leute etwas zu verbergen oder möchten sich verdächtig machen. Oder ist ihnen dank des Medienrummels plötzlich bewusst geworden, dass ihr PC/Handy/Laptop/Tablet doch nicht in Abraham’s Schoß gelagert ist?

Man möchte meinen, dass diese Services, die ja auch im Land der unbegrenzten Profitgier stationiert sind, sich darüber freuen. Das haben sie auch anfangs, bis sich gewisse Stellen bei ihnen meldeten, bzw. entsprechende Anfragen zu erwarten waren. Dann haben sie einen beachtenswerten Schritt getan: Sie haben diese Services geschlossen, weil sie ab diesem Zeitpunkt ihr Angebot einer diskreten Nachrichtenübertragung nicht mehr aufrechterhalten hätten können. Vor dieser Entscheidung muss man den Hut ziehen!

Klar ist aber auch wieder einmal: Wer seine Kommunikation absichern will, der muss sich selbst darum kümmern. Ansonsten sollte man sich einmal selber fragen, wozu man jahrelang Briefumschläge gekauft und Briefporto bezahlt hat, wenn es Postkarten doch auch getan hätten.

Zum Nachdenken vielleicht noch ein Zitat des Lavabit-Gründers: „Wenn die Leute über E-Mails soviel wüssten wie ich, würden Sie sie nicht benutzen.“

Weitere Artikel zu dem Thema Verschlüsselung:

E-Mails verschlüsseln

Warum Übertragungswege im Internet verschlüsseln?

Komplette Übersicht der Verschlüsselung und Betriebssysteme

![]() by Speefak | https://de.wikipedia.org | http://www.ubuntu-forum.de

by Speefak | https://de.wikipedia.org | http://www.ubuntu-forum.de